MAZE ne répond plus

Que se passe-t-il pour le grand-père des ransomwares ? Les opérateurs du ransomware MAZE ne répondent plus. Arrestations, dispersion, restructuration ? La fin d’un règne annoncé !

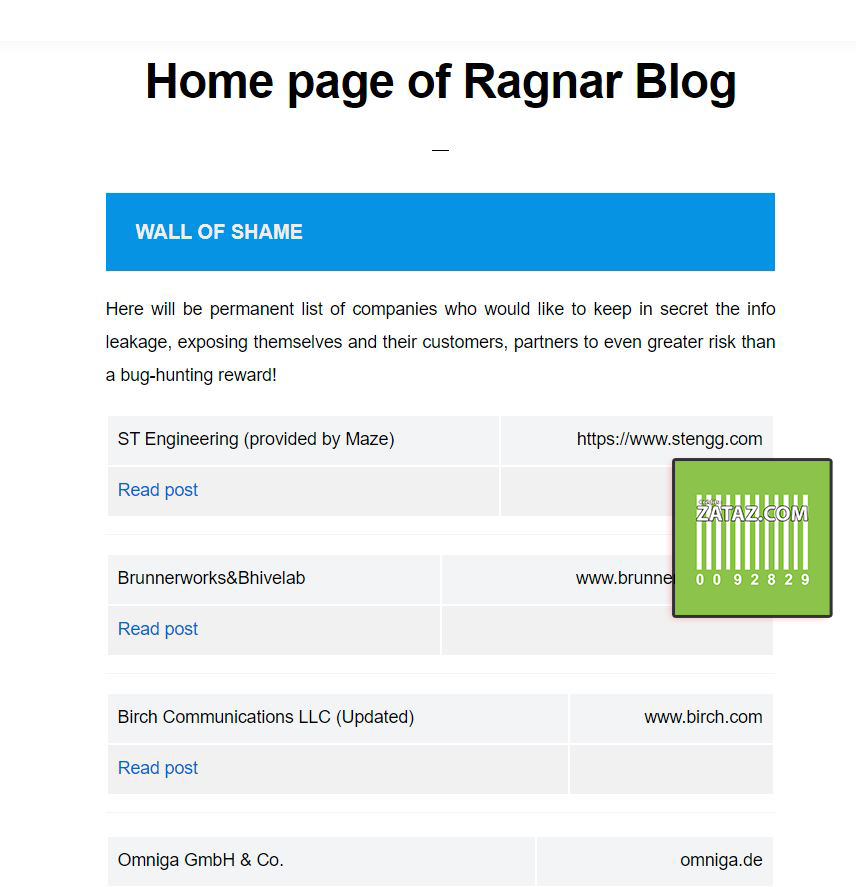

Depuis quelques semaines déjà, les distorsions au sein du groupe opérateur de ransomware MAZE se faisait sentir. D’abord avec la fin du cartel Maze, le regroupement de plusieurs groupes de pirates permettant de « rentabiliser » les mauvais coups. Comme je le révélais en exclusivité début juin 2020, LockBit et Ragnar, deux autres groupes d’opérateurs de rançongiciels, rejoignaient MAZE. SunCrypt sera incorporé quelques jours dans Cartel Maze pour en être très vite éjecté. Personne ne va expliquer pourquoi. Suncrypt serait-il un faux groupe ayant pour mission d’infiltrer MAZE, Sodinokibi et autres ?

Quelques semaines plus tard, la fusion Maze Cartel explosait. Tout ce petit monde repartait dans les entrailles du darknet. Une distorsion dans le partage des sommes volées dans les chantages (70/30) et, selon deux sources concordantes repérées dans un forum pirate privé, une location au tarif très/trop élevé selon les partenaires.

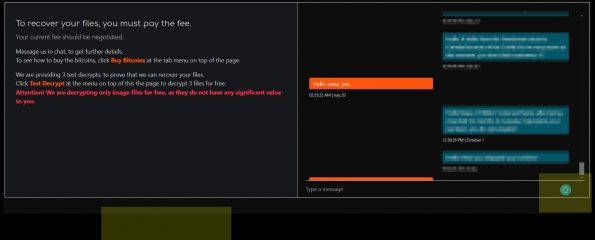

Depuis le mois de septembre 2020, MAZE ne répond plus à aucuns des tchats mis en place par les pirates. On découvre d’ailleurs qu’ils n’ont plus la main sur ces tchats. Ont-ils perdu les serveurs de gestion (voir plus bas dans cet article) ? L’un des détails qui le laisse penser : la disparition des logos et pictogrammes dans les pages « contacts » des pirates [capture écran ci-dessous].

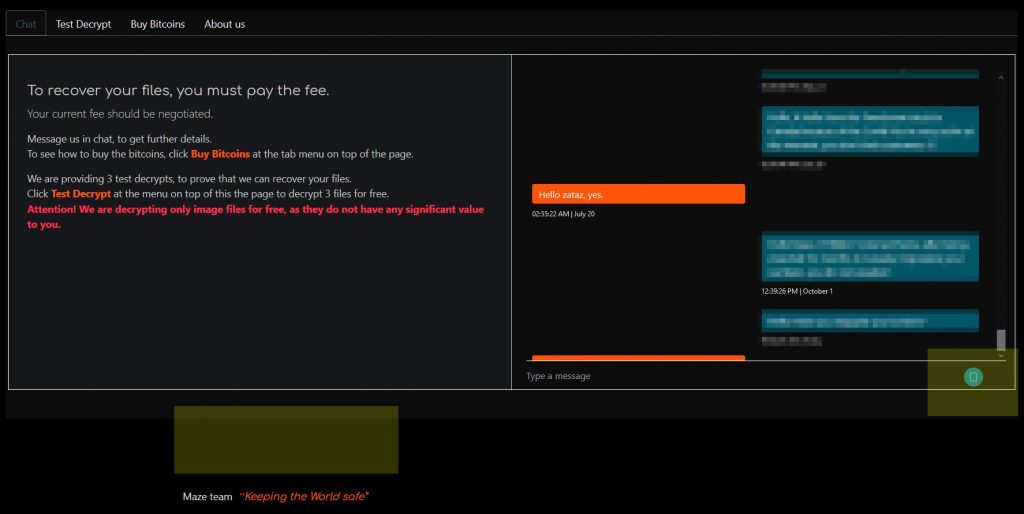

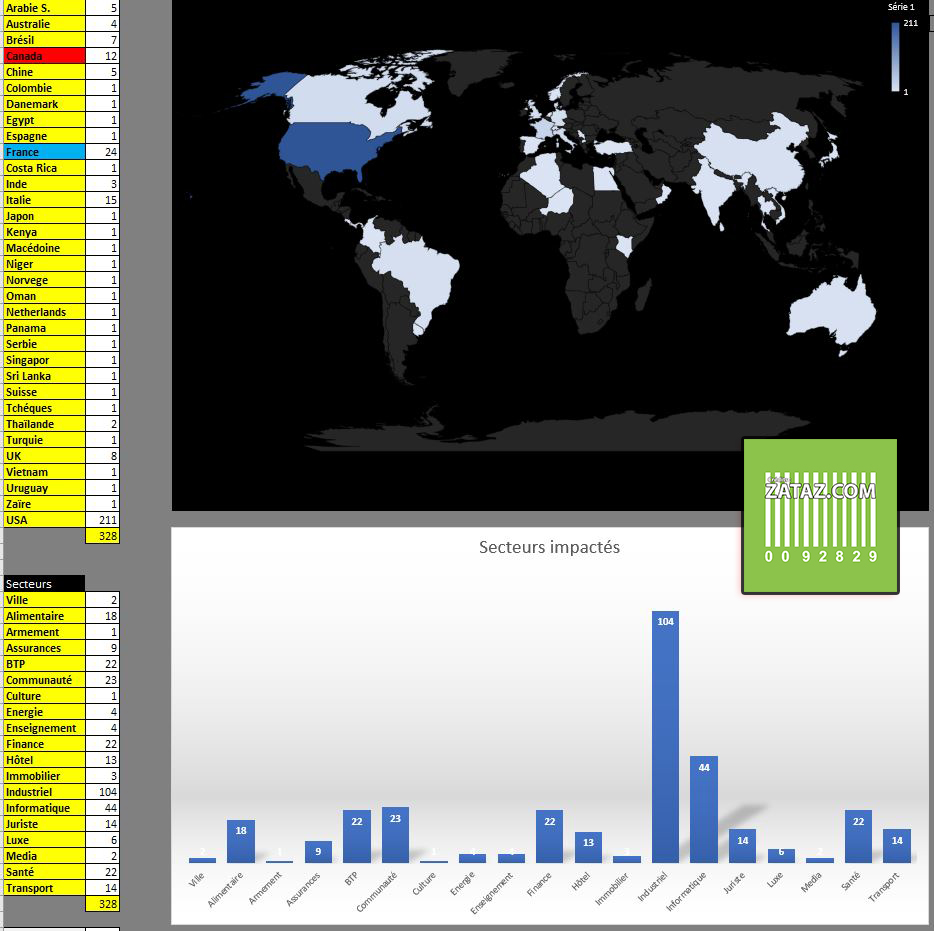

Les actions malveillantes de Maze resteront actives jusqu’au 24 octobre 2020, date à laquelle leurs sites commenceront à se vider des 329 menaces lancées depuis plus d’un an. Il y en avait 46 en mars 2020 ; 71 un mois plus tard ; 169 fin juillet. Télécharger la liste complète des victimes annoncées par Maze ci-dessous.

Une vidange d’octobre, en deux temps. Le dernier date du 24 octobre. Maze n’affiche plus que deux victimes « actives » en cette veille d’Halloween : Capital Lumber Company et Platinum Pools. Des sociétés américaines dont les données volées sont affichées à 2 et 1% de leur volume global.

Sur les cinq sites gérés par MAZE (sur le web et dans le darkweb), il n’en reste plus qu’un seul. Newsmaze.top, mazenews.top et deux .onion sur trois sont dorénavant aux abonnés absents.

Dump !

Les « dumps » sont peut-être la clé du mystère. Les dumps de la Team maze comprennent 100% des informations volées. Des informations exfiltrées au moment des infiltrations malveillantes. Des intrusions qui donneront par la suite le chiffrement et la prise d’otage de l’informatique des victimes.

La présence et la mise à jour des 252 dumps est peut-être la réponse à la disparition progressive de Maze. 252 DUMP sur 254 victimes n’ayant pas payé (sur 329 cas référencés et étudiés par ZATAZ).

Parmi ces centaines de victimes, 24 françaises, 15 italiennes, 12 canadiennes, 9 allemandes. Les Etats-Unis d’Amérique affichant 211 cas.

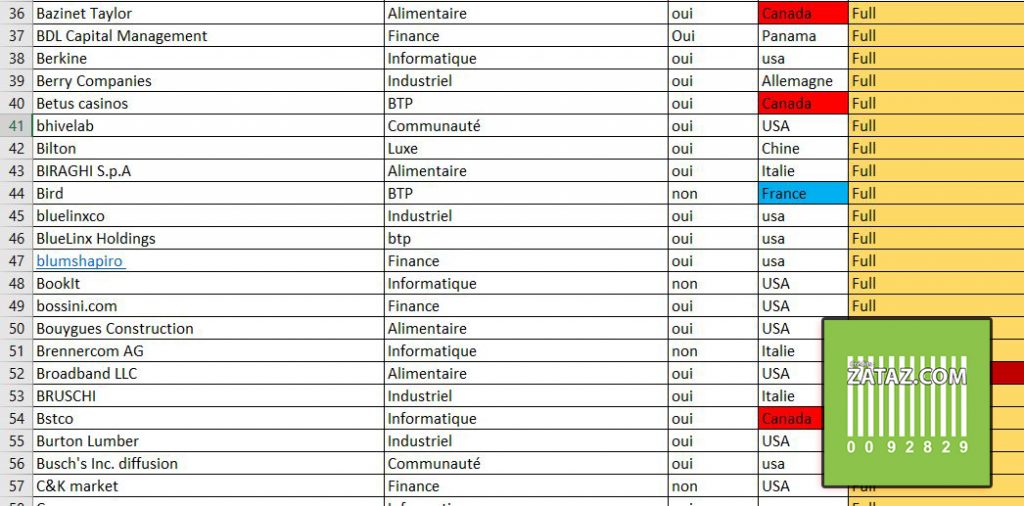

Plus de 4 millions de visiteurs sur leurs différents portails (en 12 mois). Des visiteurs allant du pirate « de base » à la recherche de mails, de mots de passe, en passant par des curieux et des sociétés de cyber sécurité à la recherche de clients. Selon mes analyses qui courent depuis plus de 18 mois avec MAZE, plus de quatre millions de visiteurs, et trois pages d’entreprises piratées plus « visitées » que d’autres : 141 765 visiteurs pour récupérer les données volées de LG ELECTRONICS ; plus de 44 000 personnes pour copier les fichiers d’Innotech-Execaire Aviation Group ; plus de 37 000 blacknautes pour Conduent.

Arrestations ?

Si les rumeurs d’arrestations ont pointé logiquement le bout de leur nez, cela n’explique pas pourquoi les deux dernières victimes du groupe sont toujours présentes, avec la possibilité de télécharger des extraits de données volées. 609Mo pour la société financière américaine Capital Lumber ; 1,7Go pour l’industriel Platinum Pools.

Le FBI, derrière la page ? L’Agence Fédérale Américaine ne serait pas à son premier coup d’infiltration et exploitation d’un espace pirate pour mettre la main sur les « affiliés » d’un business malveillant. Souvenez-vous de ce blackmarket infiltré ou encore de ces 23 espaces numériques tenus par des pédophiles que les autorités américaines ont continué d’alimenter afin d’arrêter un maximum d’individus impliqués.

Pour rappel, la police fédérale US a toute l’amplitude pour agir, dont celle de provoquer un délit afin d’arrêter les malfaiteurs. Deux pirates rencontrés sur le territoire numérique Brésilien se sont amusés à m’expliquer que le manque de place dans les serveurs avait engendré le nettoyage d’automne. Une blague, mais qui pourrait être une des pistes.

MAZE a diffusé, selon mes chiffres et analyses personnelles, plusieurs dizaines de To de données (dossiers, fiches clients, documents employés …). Le dernier dump de taille diffusé par MAZE concernait la chaîne de télévision américaine WHDH-TV. Télécharger la liste complète (source zataz) des victimes de Maze (phase 2).

Le roi est mort, vive le roi ?

Alors que s’est-il vraiment passé ? Un business pas si juteux que ça à la vue du nombre de victime ? Selon mes chiffres et analyses sur 18 mois, 37 entreprises, sur les 328 étudiés ont payé. Bon, cela fait tout de même 148 millions de dollars (si je me base sur 4 millions par victime). Mais une fois les « charges » retirées (mule, partenaire, codeurs, …), pas suffisament rentable ?

L’autre possibilité, l’arrestation d’un membre du groupe Ragnar, en août 2020 aux USA. Pour rappel ce pirate avait approché un employé de Tesla pour lui proposer de piéger les machines du constructeur automobile.

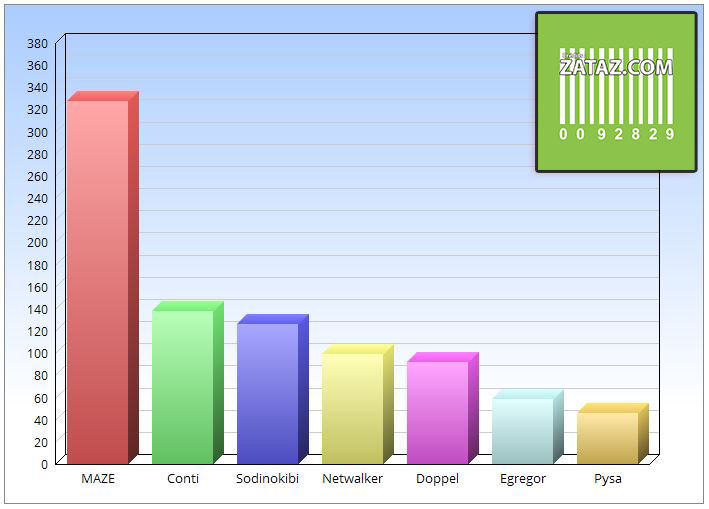

Troisième piste possible : la concurrence. Je surveille et analyse depuis plusieurs mois (certains même années) 47 groupes maîtres chanteurs (ransomware, copie/paie …). Dans la famille des rançonneurs, 12 groupes d’importances sont apparus ces six derniers mois. Des concurrents pour MAZE, s’attaquant aux mêmes failles (humaines et techniques). Maze avait déjà fort à faire avant le mois de juin avec une concurrence signée Sodinokibi, Zeppelin, XxX, Doppel, Ako, ClOp … Les lois de certains états américains se sont renforcées. Non pas contre les pirates, mais à l’encontre des entreprises qui « dealent » avec les preneurs d’otages, dont les opérateurs de ransomwares.

Le Département du Trésor Américain menace ceux qui paient. Autant dire que les pirates, face à ce genre de menaces ne peuvent plus rien. Les chefs d’entreprises préfèrent voir partir leurs données que de se retrouver avec une amende pouvant être largement plus importante que la somme réclamée par les pirates. « Une personne soumise à la juridiction américaine peut être tenue civilement responsable même si elle ne savait pas ou n’avait pas des raisons de savoir qu’elle s’engageait dans une transaction avec une personne qui est interdite par les lois et règlements de sanctions administrés par l’OFAC« .

Traduisez : si tu es une société de cyber sécurité qui fait baisser le tarif ou tu es une société qui va payer pour ne pas voir tes données piratées diffusées, un conseil arrêtes ton business sinon on va te tomber dessus !

« Ceci aussi s’applique aux entreprises qui s’engagent auprès des victimes d’attaques, telles que celles qui fournissent une cyberassurance, une expertise numérique et une réponse aux incidents, ainsi que des services financiers qui peut impliquer le traitement des paiements de rançon.«

Dernier point possible, la fin du botnet TrickBot, en octobre 2020 a pu couper l’herbe sous les pieds de nombreux groupes opérateurs de rançongiciels.

Des concurrents, partout !

Dès l’été 2020, les groupes sont apparus comme un mauvais bouton sous notre masque COVID19. En juillet, PYSA ressortait de l’ombre ; Ako disparaissait pour réapparaitre sous le nom de Rabzy (octobre 2020) ; Conti, Darkside, Avvadon en août 2020 ; LockBit, Suncrypt, MountLocker, Egregor en septembre. Bref, cela commence à faire du monde ! Bref, MAZE est peut-être mort, pas les ransomwares.

Mise à jour : Maze officialise sa fin… avant de revenir un jour !

Pingback: ZATAZ » Maze Team : le projet est clos